阅读:(78)

(命令执行需要严格的过滤,所i以接下来是对过滤绕过的专题1. 正则匹配的绕过preg_match( )这个函数只能匹配一行数据。所以一般可以用 %0a(换行符)绕过还可以使用?,?可以匹配任意字符,但有时候有没有过滤这个preg_match("/flag/i")

在这里就可以使用fla?绕过还可以是里面套入echo,然后写码进去error_reporting(0);

if...

阅读:(121)

DasV数字可视化搭建 api调用我发现DasV还是有点限制手脚了,只能用它的模板,按照它模板给的接受的格式来写,非常难受。这里我们可以看它给的文档https://xhlj-cxs.dasctf.com/example.pdf这里面有一个示例是调用api的,可以简单看下,但是不能全靠它,,不然会有很多格式错误,,,,,我就犯了好多错误导致我一直以为是平台问题首先映入一个模板后要立刻去看他的数...

阅读:(127)

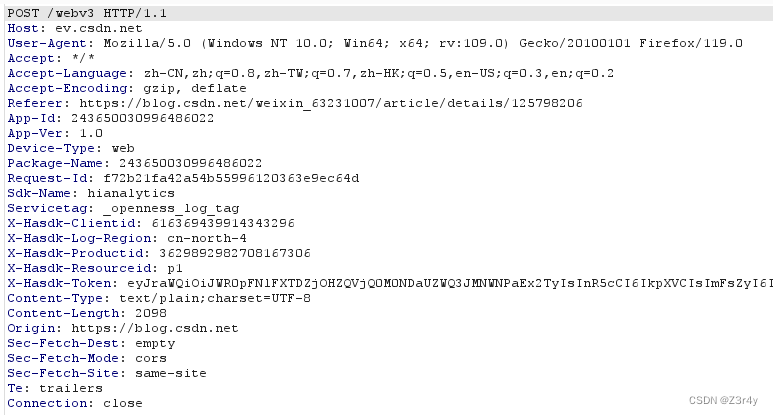

信息搜集1.简介渗透的本质是信息收集信息收集也叫做资产收集信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等等。通过各种渠道和手段尽可能收集到多的关于这个站点的信息,有助于我们更多的去找到渗透点,突破口。2.信息搜集分类1) 服务器的相关...

阅读:(104)

利用 XXE 使用外部实体检索文件lab实验室:利用外部实体检索文件 XXE |网络安全学院 (portswigger.net)solve访问产品页面,单击“检查库存”,然后在 Burp Suite 中拦截生成的 POST 请求。在 XML 声明和元素之间插入以下外部实体定义:stockCheck<!DOCTYPE test [ <!ENTITY xxe SYSTEM "...

阅读:(90)

将 XSS 反射到 HTML 上下文中,无需编码lab实验室:将 XSS 反射到 HTML 上下文中,无需编码 |网络安全学院 (portswigger.net)solve将以下内容复制并粘贴到搜索框中:<script>alert(1)</script>点击“搜索”。将 XSS 存储到 HTML 上下文中,无需编码将 XSS 存储到 HTML 上下文中,无需编码lab...

阅读:(93)

通过 Web shell 上传远程执行代码lab实验室:通过 Web shell 上传远程执行代码 |网络安全学院 (portswigger.net)solve在通过 Burp 代理流量时,请登录您的帐户并注意上传头像图像的选项。上传任意图片,然后返回您的帐户页面。请注意,您的头像预览现在显示在页面上。在 Burp 中,转到代理> HTTP 历史记录。单击筛选器栏以打开“筛选器设置”对...

阅读:(86)

针对本地服务器的基本 SSRFlab实验室:针对本地服务器的基本 SSRF |网络安全学院 (portswigger.net)solve浏览并观察您无法直接访问管理页面。/admin访问产品,单击“检查库存”,在 Burp Suite 中拦截请求,并将其发送到 Burp Repeater。将参数中的 URL 更改为 。这应该显示管理界面。stockApi`http://localhost/a...

阅读:(81)

简单案例lab实验室:文件路径遍历,简单案例 |网络安全学院 (portswigger.net)solve使用 Burp Suite 拦截和修改获取产品图片的请求。修改参数,为其指定值:filename../../../etc/passwd请注意,响应是否包含文件的内容。/etc/passwd使用绝对路径旁路阻止的遍历序列lab实验室:文件路径遍历,使用绝对路径旁路阻止的遍历序列 |网络安全...

阅读:(73)

没有防御措施的 CSRF 漏洞lab实验室:没有防御措施的 CSRF 漏洞 |网络安全学院 (portswigger.net)solve打开 Burp 的浏览器并登录您的帐户。提交“更新电子邮件”表单,并在您的代理历史记录中找到生成的请求。如果您使用的是 Burp Suite Professional,请右键单击请求并选择参与工具/生成 CSRF PoC。启用包含自动提交脚本的选项,然后单击...