阅读:(332)

1 黑客密室逃脱首先创建容器根据提示找到app.py该文件 分析代码,发现字符串被加密,并且密钥和字符串都可以在其他目录找到 找到密钥在logs找到加密的字符串(这里忘截图了) 根据加密算法逆向倒着解出解密算法Py脚本encryption_key="secret_key9770"

encrypted_sensitive_info="d9d1c4d9e0dac1a...

阅读:(276)

sql注入SQL注入是攻击者在网站中,与数据库产生交互的地方,截断,拼接,构造恶意的sql语句,使得原本的sql语句产生歧义,从而达到SQL注入用户提交的参数被当作数据库查询语句执行从而获取到数据库权限。SQL注入分类金典注入,(常规手法,使得语句闭合并且注释掉后面的语句执行插入的语句报错注入,一般来说是无有效回显,但是会返回错误,当sql语句执行失败时有时候会返回数据库表明或者库名一类,例...

阅读:(377)

Rasnd访问地址获得输出下载附件之后查看加密代码,发现为rsa加密变种,分析后编写解密解密脚本编写解密代码from Crypto.Util.number import *

from z3 import *

import numpy

n=204262183517518981897779328826111771276162249906269637580669583475610019380386...

阅读:(415)

长度限制是非常恶心的,有时候就是没办法,绕过还好说,长度给你限制死是真的难受这里用的原理是将 Payload 保存在 config 全局对象中原理d = {'a': 1, 'b': 2, 'c': 3}

d.update(d=4)

print(d)

-------------------------------

于是这里可以做个测试{% set x=config.update(s='...

阅读:(722)

无参数rce题目特征: <?php

if(';'===preg_replace('/[^\W]+\((?R)?\)/', '', $_GET['code'])) {

eval($_GET['code']);

} else{

show_source(__FILE__);

}正则表达式 1+((?R)?) 匹配了一个或多个非标点符号字符(表示函数名),后跟一个...

阅读:(300)

首先需要adb,安卓模拟器1.在模拟器内打开相关app2.adb连接上C:\Users\yinshi>adb shell

Welcome! If you need help getting started, check out our developer FAQ page at:

https://g.126.fm/04jewvw

We're committed to mak...

阅读:(183)

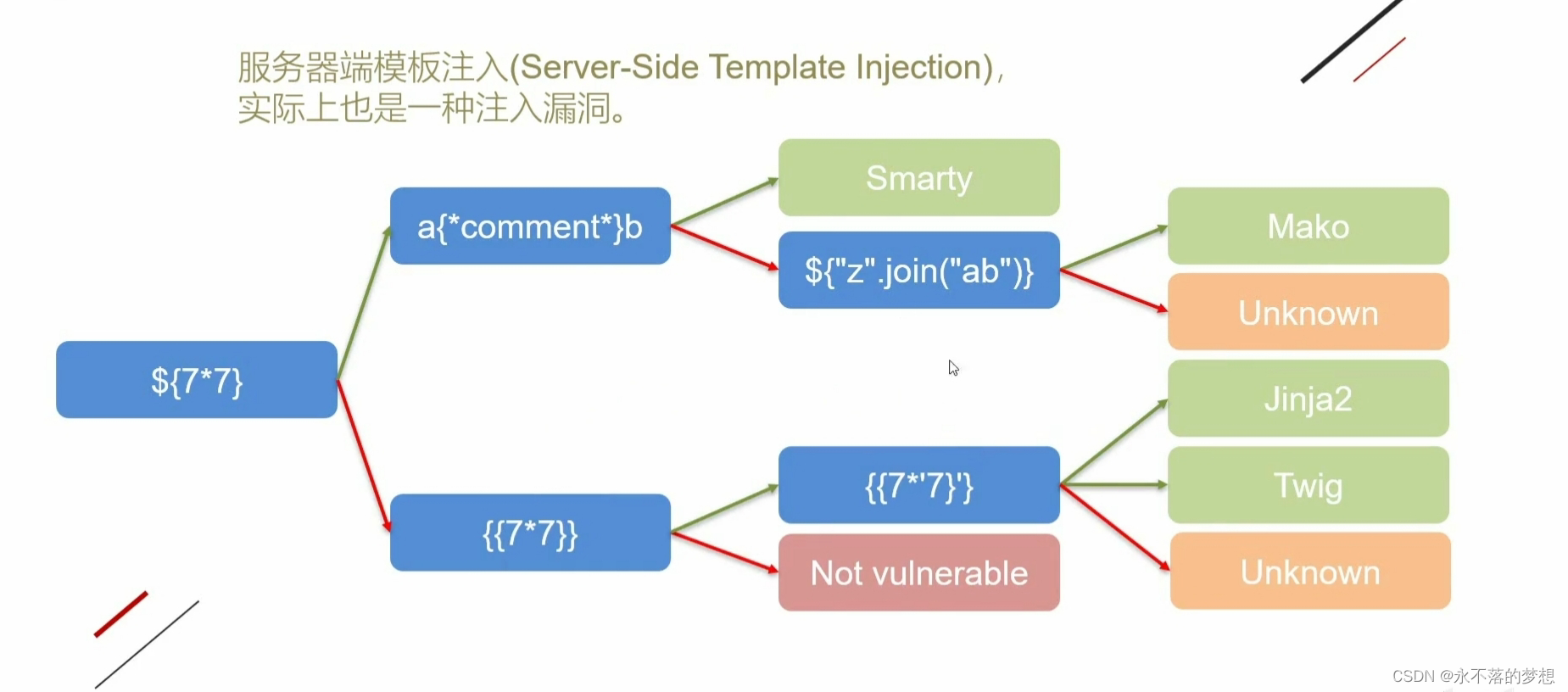

SSTI漏洞利用及绕过总结(绕过姿势多样)一、SSTI简介1. SSTI漏洞 SSTI,即服务器端模板注入漏洞; 在渲染模板时,代码不严谨并且没有对用户的输入做严格过滤,将导致SSTI漏洞,造成任意文件读取和RCE命令执行;2. SSTI类型判断绿线表示执行成功,红线表示执行失败,根据图中测试语句和返回结果可判断SSTI类型;3. flask学习SSTI服务端模板注入漏洞首先...

阅读:(644)

常见的Bypass思路和技巧1.替换使用相同效果代替,通常用于rcemore:一页一页的显示档案内容

less:与 more 类似

head:查看头几行

tac:从最后一行开始显示,可以看出 tac 是 cat 的反向显示

tail:查看尾几行

nl:显示的时候,顺便输出行号

sort:可以查看2.转义cat flag ->ca\t fl\ag

cat flag -> ca&q...

阅读:(378)

session由于http协议是一个无状态的协议,也就是说同一个用户第一次请求和第二次请求是完全没有关系的,但是现在的网站基本上有登录使用的功能,这就要求必须实现有状态,而session机制实现的就是这个功能。用户第一次请求后,将产生的状态信息保存在session中,这时可以把session当做一个容器,它保存了正在使用的所有用户的状态信息;这段状态信息分配了一个唯一的标识符用来标识用户的身...