团队-解题思路

请注意

- 解题过程中,关键步骤不可省略,不可含糊其辞、一笔带过。

- 解题过程中如是自己编写的脚本,不可省略,不可截图(代码字体可以调小;而如果代码太长,则贴关键代码函数)。

- 所有解出的题目都必须书写WRITEUP,缺少一个则视该WRITEUP无效,成绩将无效。

- WRITEUP如过于简略和敷衍,导致无法形成逻辑链条推断出对题目有分析和解决的能力,该WRITEUP可能被视为无效,成绩将无效。

- 提交PDF版本即可。

6.必须包含获得flag截图。

7.每只队伍由队长统一提交一份解题思路即可,所有解题过程需保存在一个pdf内上传。

8.平台仅保留队伍最后一份解题思路,此前提交的解题思路将会自动覆盖。

1.团队信息

团队名称:朱总说的队

学校:湖州师范学院

队员组成:章xx,何x,王xx

排名:80

2.解题情况

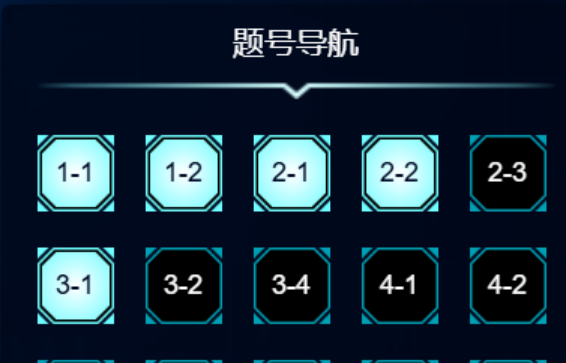

答题情况截图

3.具体WP

题目按照顺序填写

WEB

2-1WEB-easyjs

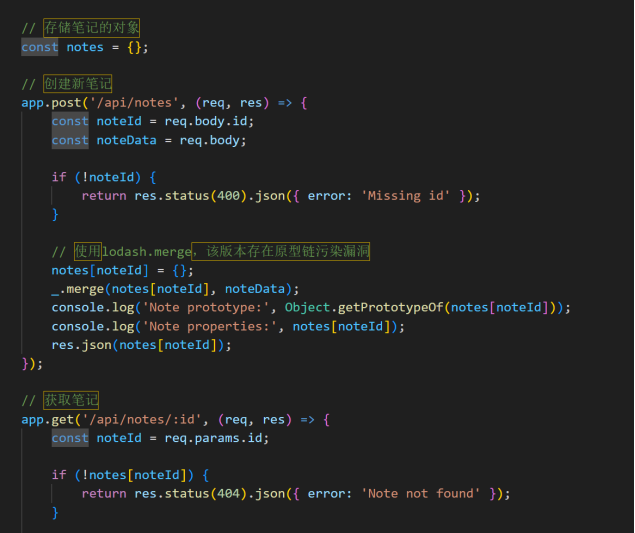

第一步 源码分析

第二步 原型链污染,js源码内已说明,利用一下即可

在api/notes路由下通过__proto__对isadmin进行污染,改为true

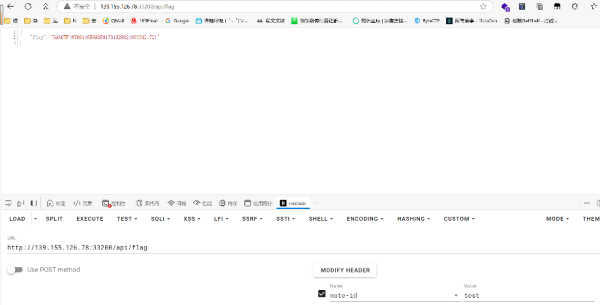

再访问/api/flag路由,添加header:note-id=test即可获取flag

2-2 hack memory

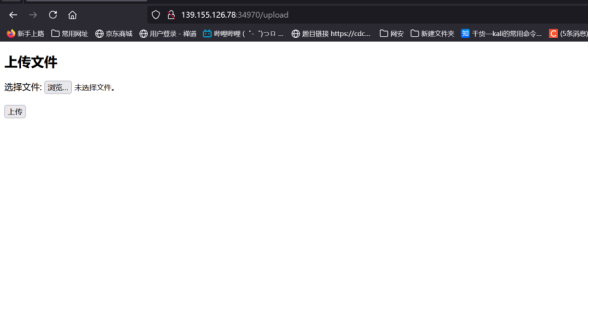

目录扫描发现/upload

联想内存马试试直接上传jsp码,使用webshell生成器webshell jsp木马

访问路径,文件上传成功

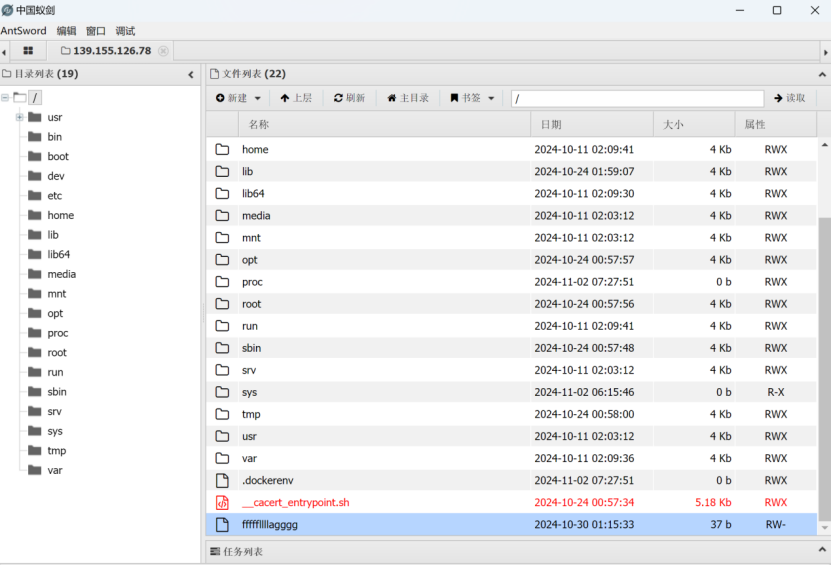

使用蚁剑链接

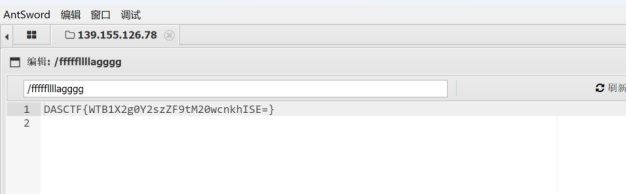

找到flag

再进行base64解码得最后flagS

PWN

REVERSE

MISC

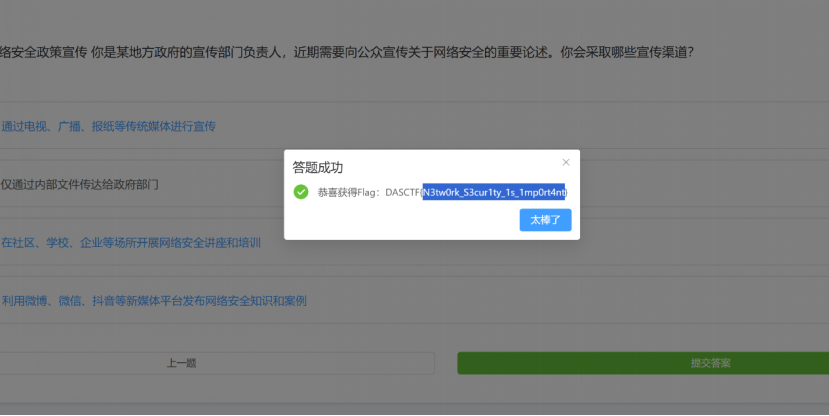

1-1 网安知识大挑战

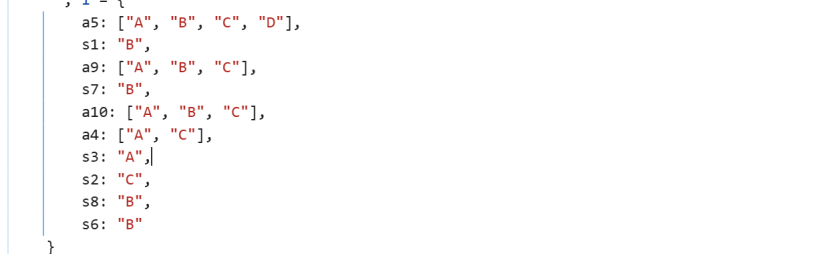

js里面有答案,选项随机变化,注意选项对比即可

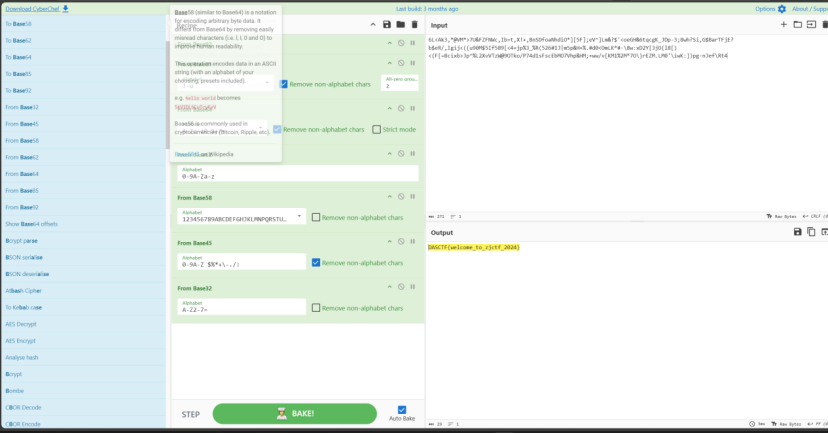

1-2 签到提2

welcome_to_zjctf_2024

一直用base找直到找到那个可以解密的base

Base92-85-64-62-58-45-32

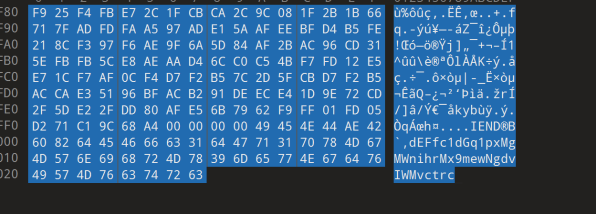

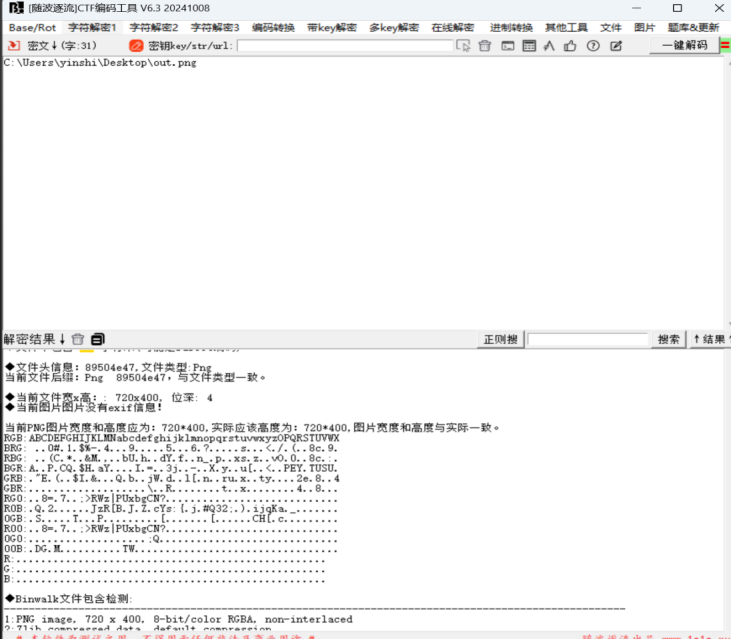

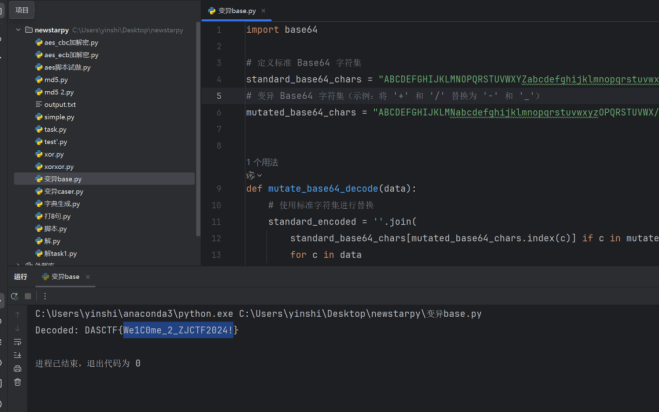

3-1 RealSignin

发现类似base加密

使用随波逐流看看还有啥

字母表,怀疑是base字母表替换

CRYPTO

数据安全

信创安全

评论0

暂时没有评论